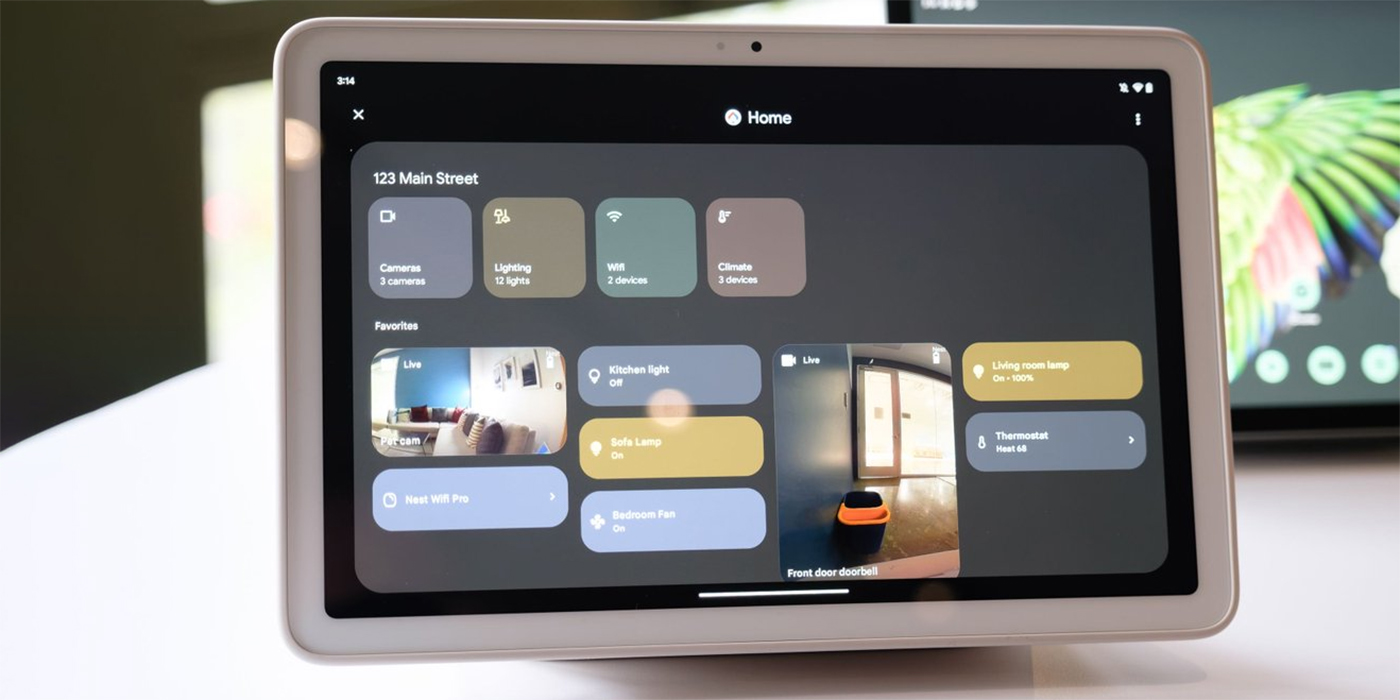

В Android и HarmonyOS обнаружили уязвимость для обхода сканера отпечатков пальцев

Китайские исследователи обнаружили, что многие Android-смартфоны уязвимы к взлому защиты отпечатком пальца. Новый метод брутфорс-атак назвали BrutePrint.

BrutePrint задействует две уязвимости нулевого дня, чтобы увеличить число попыток входа по отпечатку пальца до бесконечности, тогда как обычно смартфон просит ввести код-пароль после нескольких неудачных попыток.

Подтвердить эксплойт удалось на шести популярных Android-смартфонов, включая Xiaomi Mi 11 Ultra и OnePlus 7 Pro, а также Huawei P40 на HarmonyOS и iPhone со сканером отпечатков пальцев. Если в случае Android и HarmonyOS удалось получить бесконечное число попыток входа по сканеру, то на iPhone таким методом можно увеличить число попыток лишь до 15 вместо обычных 5. Для взлома этого недостаточно.

Получив бесконечные попытки, простое устройство из двух плат и манипулятора скармливает смартфону изображения отпечатков пальцев из баз. Они обрабатываются так, чтобы система смартфона считала их изображениями со сканера и сверяла со своей базой данных. В некоторых случаях исследователям даже удалось манипулировать значением отсечки ложно позитивных результатов, чтобы ускорить подбор.

Отмечается, что для взлома злоумышленнику требуется физический доступ к устройству, а также базы отпечатков пальцев (из открытых академических источников или утечек биометрических данных). Необходимое для эксплойта оборудование недорогое: собрать его можно примерно за 15 долларов.

Впрочем, на взлом также требуется немало времени: от 2,9 до 13,9 часа, если пользователь зарегистрировал только один палец для сканирования. Чем больше отпечатков есть в памяти смартфона, тем быстрее выполняется BrutePrint: на взлом может уйти меньше часа.

Об использовании подобных систем взлома пока не сообщается. Хотя большинство пользователей вряд ли станут целью подобных атак, эта технология может быть опасна для украденных устройств, на которых не включили режим пропажи.

Станьте первым, кто оставит комментарий